Kerberos (六) --------- Hive Kerberos 认证使用说明

目录

- 一、beeline 客户端

- 二、DataGrip 客户端

- 新建 Driver

- 新建连接

以下说明均基于普通用户

一、beeline 客户端

A、认证,执行以下命令,并按照提示输入密码

[fancy@hadoop102 ~]$ kinit fancy

B、使用 beeline 客户端连接 hiveserver2

[fancy@hadoop102 ~]$ beeline

使用如下url进行连接

C、测试查询

二、DataGrip 客户端

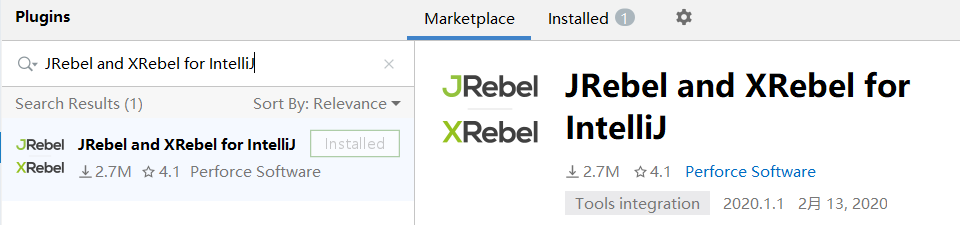

1. 新建 Driver

A、创建 Driver

B、配置Driver

注:url模板

jdbc:hive2://{host}:{port}/{database}[;<;,{:identifier}={:param}>]

2. 新建连接

A、创建连接

B、配置连接

基础配置

注:url:jdbc //hadoop102:10000/;principal=hive/hadoop102@EXAMPLE.COM

//hadoop102:10000/;principal=hive/hadoop102@EXAMPLE.COM

高级配置

注:

配置参数:

- -Djava.security.krb5.conf=“C:\ProgramData\MIT\Kerberos5\krb5.ini”

- -Djava.security.auth.login.config=“C:\ProgramData\MIT\Kerberos5\atguigu.conf”

- -Djavax.security.auth.useSubjectCredsOnly=false

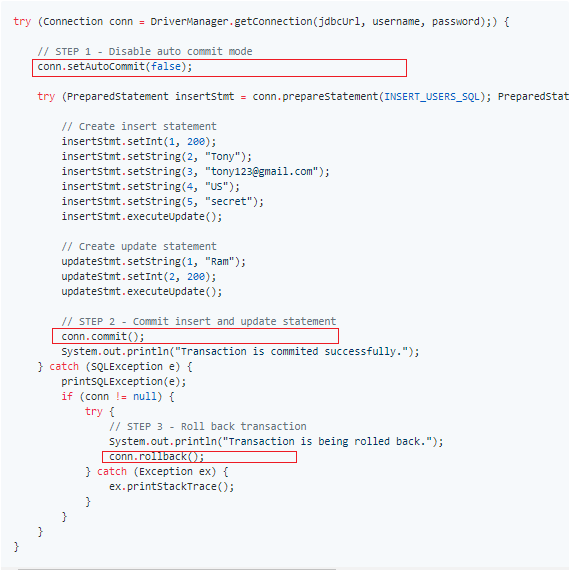

编写 JAAS (Java认证授权服务) 配置文件,内容如下,文件名和路径须和上图中

java.security.auth.login.config 参数的值保持一致。

com.sun.security.jgss.initiate{com.sun.security.auth.module.Krb5LoginModule requireduseKeyTab=trueuseTicketCache=falsekeyTab="C:\\ProgramData\\MIT\\Kerberos5\\atguigu.keytab"principal="fancy@EXAMPLE.COM";};

为用户生成 keytab 文件,在 krb5kdc 所在节点 (hadoop102)执行以下命令

[root@hadooop102]# kadmin.local -q"xst -norandkey -k /home/fancy/fancy.keytab fancy"

将上一步生成的 fancy.keytab 文件,置于 Windows 中的特定路径,该路径须与 keyTab 属性的值保持一致。

测试连接

还没有评论,来说两句吧...