Linux命令之远程登录/无密码登录-ssh,ssh-keygen,ssh-copy-id

**在信任环境下,如果每次远程登录时,都要输入密码,感觉太浪费时间了,尤其是密码很复杂、维护的服务器比较多的情况下。****于是有了正常需求:不用输入密码即可实现远程登录。**实现步骤如下:**1、本地生成****一对秘钥文件(公钥和私钥)****;*****$ ssh-keygen***\#以上命令等价于 ***ssh-keygen -t rsa***\#-t:指定密钥的类型,默认为SSH-2 的rsa类型;运行上面的命令后,系统会出现一系列提示,可以一路回车。**特别说明**,其中有一个问题是,**要不要对私钥设置口令(passphrase)**,如果担心私钥的安全,可以设置一个。运行结束以后,会在 ~/.ssh/ 目录下新生成两个文件:**id\_rsa.pub**和**id\_rsa**。前者公钥,后者是私钥。** ****2、将公钥传送到远程主机host上面;*****$ ssh-copy-id user@host***经过以上两步之后,就可以实现无密码远程登录了(远程主机将用户的公钥保存在~/.ssh/authorized\_keys文件中)。~~~~~~~~~~~~~~~以下为介绍及原理啥的,可略过~~~~~~~~~~~~~SSH是一种安全通道协议,主要用来远程登录。在RHEL 5系统中使用的是OpenSSH服务器由openssh,openssh-server等软件包提供的(默认已经安装),并以将sshd添加为标准的系统服务。使用方法如下:***$ ssh host******$ ssh username@host******$ ssh -p 222 username@host***\-p:指定访问端口;如果省略该参数,则默认访问SSH服务的默认端口22;如果是第一次登录对方主机,则系统会出现一下提示:*The authenticity of host 'host(192.168.0.21)' can't be established.**RSA key fingerprint is 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d.**Are you sure you want to continue connecting (yes/no)?*这段话是说,无法确认host主机的真实性,只知道它的公钥指纹,问你还想继续连接吗?输入yes之后,系统会出现一句提示,表示host主机已经得到认可。*Warning: Permanently added 'host,**192.168.0.21**' (RSA) to the list of known hosts.*然后要求输入秘密:*$ Password: (enter password)*此时,如果秘密正确,就可以登录了。~~~~~~~~~~~~~

常见问题:

1、生成密钥并上传至远程主机后,仍然无法实现无密码登录?

打开远程主机的 /etc/ssh/sshd_config 这个文件,以下几行取消注释。

#RSAAuthentication yes#PubkeyAuthentication yes#AuthorizedKeysFile .ssh/authorized_keys

然后,重启远程主机的 ssh 服务。

#RHEL/CentOS系统

$ service sshd restart

#ubuntu 系统

$ service ssh restart

#debian系统

$ /etc/init.d/ssh restart

2、执行ssh-copy-id 命令时,远程服务器的SSH服务端口不是22,如下:

$ ssh-copy-id nameB@machineB

ssh: connect to host machineB port 22: Connection refused

则使用如下命令:

$ *ssh-copy-id “-p 22000 nameB@machineB”*

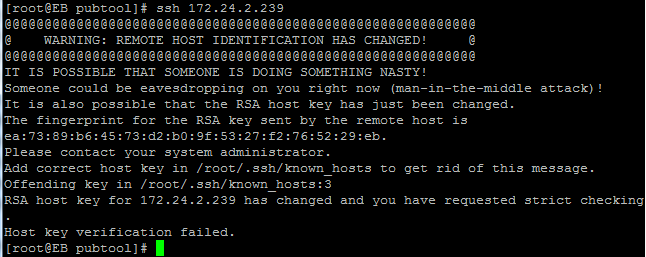

3、ssh连接远程主机时,出现 WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED 警告。

分析原因:系统重装、帐号信息修改等都会造成密钥失效。

解决方法:删除无效的密钥,重新生成即可。

vi ~/.ssh/known_hosts

找到和远程主机ip一致的密钥,将其删除即可。

补充内容:

$ *ssh-copy-id -i ~/.ssh/id_rsa.pub root@192.168.0.2*

$ *ssh-copy-id -u eucalyptus -i **/home/**eucalyptus/.ssh/id_rsa.pub [eucalyptus@remote_host*]eucalyptus_remote_host

#-u:给eucalyptus用户设置无密码登陆

#-i:当没有值传递时或 ~/.ssh/identity.pub 文件不可访问(不存在),ssh-copy-id将显示如下错误

/usr/bin/ssh-copy-id: ERROR: No identities found

SSH提供两种方式的登录验证:

1、密码验证:以服务器中本地系统用户的登录名称,密码进行验证。

2、秘钥对验证:要求提供相匹配的秘钥信息才能通过验证。通常先在客户机中创建一对秘钥文件(公钥和私钥),然后将公钥文件放到服务器中的指定位置。

注意:当密码验证和私钥验证都启用时,服务器将优先使用秘钥验证。

SSH服务的配置文件:

sshd服务的配置文件默认在/etc/ssh/sshd_config,正确调整相关配置项,可以进一步提高sshd远程登录的安全性。

配置文件的内容可以分为以下三个部分:

#SSH服务器监听的选项#监听的端口Port 22#使用SSH V2协议Protocol 2#监听的地址为所有地址ListenAdderss 0.0.0.0#//禁止DNS反向解析UseDNS no#用户登录控制选项#是否允许root用户登录PermitRootLogin no#是否允许空密码用户登录PermitEmptyPasswords no#登录验证时间(2分钟)LoginGraceTime 2m#最大重试次数MaxAuthTries 6#只允许user用户登录,与DenyUsers选项相反AllowUsers user#登录验证方式#启用密码验证PasswordAuthentication yes#启用秘钥验证PubkeyAuthentication yes#指定公钥数据库文件AuthorsizedKeysFile .ssh/authorized_keys

查看SSH服务状态命令:/etc/init.d/sshd status

重新启动SSH服务命令:/etc/init.d/sshd restart

查看ssh软件的版本号命令:$ ssh -V

OpenSSH_3.9p1, OpenSSL 0.9.7a Feb 19 2003 #表明该系统正在使用OpenSSH

ssh: SSH Secure Shell 3.2.9.1 (non-commercial version) on i686-pc-linux-gnu #表明该系统正在使用SSH2

当远程主机的公钥被接受以后,它就会被保存在文件$HOME/.ssh/known_hosts之中。下次再连接这台主机,系统就会认出它的公钥已经保存在本地了,从而跳过警告部分,直接提示输入密码。

每个SSH用户都有自己的known_hosts文件,此外系统也有一个这样的文件,通常是/etc/ssh/ssh_known_hosts,保存一些对所有用户都可信赖的远程主机的公钥。

本文参考如下文章:

http://roclinux.cn/?p=2551

http://www.ruanyifeng.com/blog/2011/12/ssh_remote_login.html

http://blog.chinaunix.net/uid-26284395-id-2949145.html

VPN 可参考:

http://blog.csdn[.NET][]/wangjunjun2008/article/details/53883932

还没有评论,来说两句吧...