【Shiro】Apache Shiro架构之身份认证(Authentication)

欢迎关注我新搭建的博客:http://www.itcodai.com/

Shiro系列文章:

【Shiro】Apache Shiro架构之权限认证(Authorization)

【Shiro】Apache Shiro架构之集成web

【Shiro】Apache Shiro架构之自定义realm

【Shiro】Apache Shiro架构之实际运用(整合到Spring中)

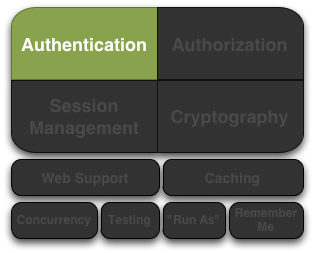

Apache Shiro是一个强大易用的Java安全框架,提供了认证、授权、加密和会话管理功能,可为任何应用提供安全保障。本文主要介绍一下Shiro中的身份认证功能,如下:

本文参考自Apache Shiro的官方文档:http://shiro.apache.org/authentication.html。

本文遵循以下流程:先介绍Shiro中的身份认证,再通过一个实例来具体说明一下(基于maven)。

1. 认证主体(Authenticating Subjects)

Subject 认证主体包含两个信息:

Principals:身份。可以是用户名,邮件,手机号码等等,用来标识一个登录主体身份;

Credentials:凭证。常见有密码,数字证书等等。

在Shiro中可以在.ini文件中指定一个认证主体,也可以从数据库中取,这里使用.ini文件来写一个简单的认证主体:

[users]csdn1=12345csdn2=12345

可以表示两个用户,账号为csdn1和csdn2,密码都是12345。至于这个文件怎么用,后面我会在实例中介绍。

验证一个主体的方法可以有效地细分为三个不同的步骤:

Step 1:收集主体提交的身份和凭证;

Step 2:提交该身份和凭证;

Step 3:如果提交成功,允许访问,否则重新尝试身份验证或阻止访问。

Step 4:退出

下面说明Shiro中的API是如何反映以上步骤的:

//Step1: Collect the Subject's principals and credentials//根据用户名和密码获得一个令牌(token)UsernamePasswordToken token = new UsernamePasswordToken(username, password);//token.setRememberMe(true); //可选用

在Step1中,我们使用UsernamePasswordToken,支持最常用的用户名/密码认证方式。这是Shiro的org.apache.shiro.authc.AuthenticationToken接口,这是由Shiro的认证系统代表提交的主体和凭证使用的基本接口的实现。username和password就是和Subject认证主体中对应的身份和凭证做验证的。当然也可以记住该用户,这个可有可无,关于RememberMe将在后续文章中介绍。

//Step2: Submit the principals and credentials//得到当前执行的用户Subject currentUser = SecurityUtils.getSubject();//进行认证currentUser.login(token);

在Step2中,先通过SecurityUtils工具类获取当前执行的用户,然后进行身份认证,这个认证会参考ini文件中的Subject主体(当然了,实际中是参考数据库中的信息),在下面的示例程序中可以看的出。

//Step3: Handling Success or Failuretry {currentUser.login(token);} catch ( AuthenticationException ae ) {//unexpected error?//Handel error}//No problems, continue on as expected...

在Step3中,我们要根据认证的结果来处理正确或者错误的结果,所以我们需要将currentUser.login(token)使用try/catch包起来。

//Step4: Logging outcurrentUser.logout();

与认证相反的是释放所有已知的确定的状态。当主体完成与应用程序交互,可以调用subject.logout()放弃所有的身份信息,subject.logout()会删除所有身份信息以及他们的会话(这里的会话指的是Shiro中的会话)。

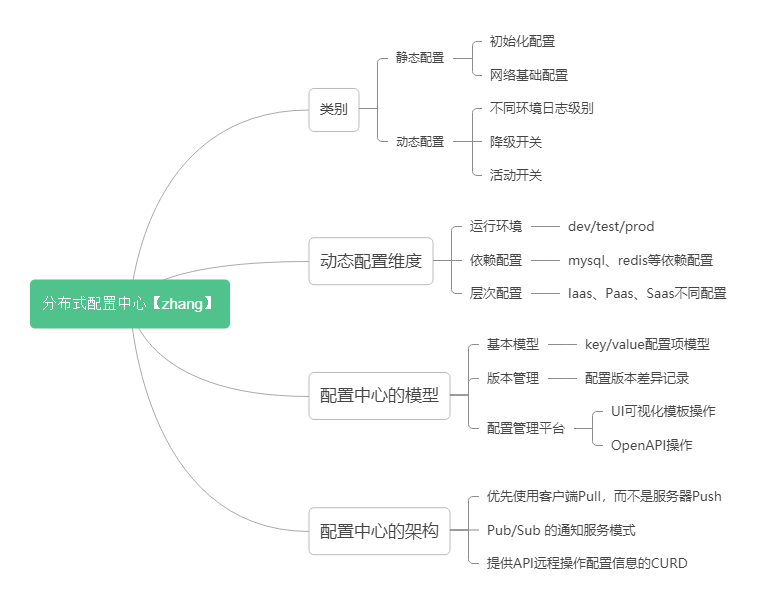

2. 认证过程(Authentication Sequence)

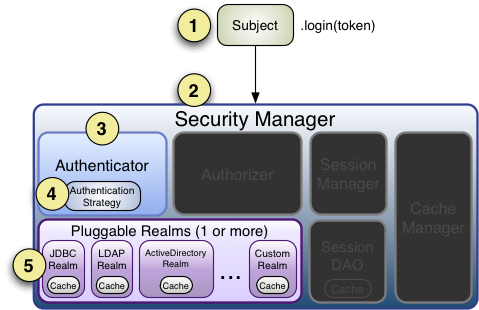

上文介绍了认证主体,以及从代码的角度来分析了一下身份认证过程。下面来看一下在身份认证中,Shiro里面都干了些啥。图出自官方文档:

Step1:应用程序代码在调用Subject.login(token)方法后,传入代表最终用户的身份和凭证构造的AuthenticationToken实例token。

Step2:将Subject实例委托给应用程序的SecurityManager(Shiro的安全管理)通过调用securityManager.login(token)来开始实际的认证工作。这里开始真正的认证工作了。

Step3,4,5:然后SecurityManager就会根据具体的reaml去进行安全认证了。

这个realm到底是啥呢?realm就是一个域,Shiro就是从realm中获取验证数据的,也就是我们写在.ini文件中的东西,当然了,这个realm有很多种,如text realm、jdbc realm、jndi realm等,text realm比较简单,这一节主要总结一下jdbc realm的使用,text realm也会提到。

3. 身份认证示例

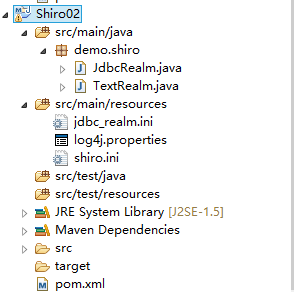

示例的工程结构如下:

pom.xml中的包如下:

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd"><modelVersion>4.0.0</modelVersion><groupId>demo.shiro</groupId><artifactId>Shiro02</artifactId><version>0.0.1-SNAPSHOT</version><name>Shiro02</name><description>Shiro02</description><build/><dependencies><dependency><groupId>org.apache.shiro</groupId><artifactId>shiro-core</artifactId><version>1.2.5</version></dependency><dependency><groupId>org.slf4j</groupId><artifactId>slf4j-log4j12</artifactId><version>1.7.21</version></dependency><dependency><groupId>c3p0</groupId><artifactId>c3p0</artifactId><version>0.9.1.2</version></dependency><dependency><groupId>commons-logging</groupId><artifactId>commons-logging</artifactId><version>1.2</version></dependency><dependency><groupId>mysql</groupId><artifactId>mysql-connector-java</artifactId><version>5.1.38</version></dependency></dependencies></project>

log4j.properties文件如下:

log4j.rootLogger=INFO, stdoutlog4j.appender.stdout=org.apache.log4j.ConsoleAppenderlog4j.appender.stdout.layout=org.apache.log4j.PatternLayoutlog4j.appender.stdout.layout.ConversionPattern=%d %p [%c] - %m %n# General Apache librarieslog4j.logger.org.apache=WARN# Springlog4j.logger.org.springframework=WARN# Default Shiro logginglog4j.logger.org.apache.shiro=TRACE# Disable verbose logginglog4j.logger.org.apache.shiro.util.ThreadContext=WARNlog4j.logger.org.apache.shiro.cache.ehcache.EhCache=WARN

首先写一个shiro.ini文件,文件内容很简单,只放一个用户信息:

[users]csdn=123

然后开始写身份认证的java代码了,如下:

public class TextRealm {public static void main(String[] args) {// 读取配置文件,初始化SecurityManager工厂Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");// 获取securityManager实例SecurityManager securityManager = factory.getInstance();// 把securityManager实例绑定到SecurityUtilsSecurityUtils.setSecurityManager(securityManager);// 创建token令牌,用户名/密码UsernamePasswordToken token = new UsernamePasswordToken("csdn", "123");// 得到当前执行的用户Subject currentUser = SecurityUtils.getSubject();try{// 身份认证currentUser.login(token);System.out.println("身份认证成功!");}catch(AuthenticationException e){e.printStackTrace();System.out.println("身份认证失败!");}// 退出currentUser.logout();}}

运行该程序就可以根据传入的参数和realm中的数据进行匹对,完成身份认证,从而打印认证成功,如果用户名和密码填写一个错误的,则会验证失败。

接下来再分析一下jdbc realm的写法,首先新建一个JdbcRealm.ini文件,如下:

[main]#数据源选择的是c3p0dataSource=com.mchange.v2.c3p0.ComboPooledDataSourcedataSource.driverClass=com.mysql.jdbc.DriverdataSource.jdbcUrl=jdbc:mysql://localhost:3306/db_shirodataSource.user=rootdataSource.password=root#定义一个jdbc的realm,取名为jdbcRealmjdbcRealm=org.apache.shiro.realm.jdbc.JdbcRealm#jdbcRealm中有个属性是dataSource,选择我们上边定义的dataSourcejdbcRealm.dataSource=$dataSource#SecurityManager中的realm选择上面定义的jdbcRealmsecurityManager.realms=$jdbcRealm

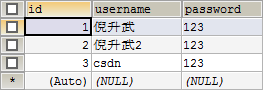

然后需要准备数据库的数据,我新建了一个数据库db_shiro,里面有个users表,两个字段username和password,我就放了三个数据用来测试的,如下:

然后写JdbcRealm.java代码,和上面的一样的,只不过读取的配置文件不同

public class JdbcRealm {public static void main(String[] args) {// 读取配置文件,初始化SecurityManager工厂Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:jdbc_realm.ini");// 获取securityManager实例SecurityManager securityManager = factory.getInstance();// 把securityManager实例绑定到SecurityUtilsSecurityUtils.setSecurityManager(securityManager);// 得到当前执行的用户Subject currentUser = SecurityUtils.getSubject();// 创建token令牌,用户名/密码UsernamePasswordToken token = new UsernamePasswordToken("倪升武2", "123");try{// 身份认证currentUser.login(token);System.out.println("身份认证成功!");}catch(AuthenticationException e){e.printStackTrace();System.out.println("身份认证失败!");}// 退出currentUser.logout();}}

这样Shiro就会根据这个jdbc realm从数据库中获取验证数据对传入的参数进行身份验证,验证通过则打印出通过的语句,否则不予通过。这就是Shiro中简单的身份认证,下一节将总结一下Shiro中的权限认证,即授权。

文末福利:“程序员私房菜”,一个有温度的公众号~

—–乐于分享,共同进步!

—–我的博客主页:http://blog.csdn.net/eson_15

还没有评论,来说两句吧...