代码安全:如何在Java Web应用中防止SQL注入攻击?

SQL注入是一种常见的Web应用程序安全问题,攻击者可以通过输入恶意的SQL代码来获取、修改或删除数据库中的信息。

以下是在Java Web应用中防止SQL注入攻击的一些最佳实践:

- 参数化查询:使用JDBC的PreparedStatement接口进行数据操作。这种方式会自动转义特殊字符,防止它们被当作SQL指令。

String sql = "SELECT * FROM users WHERE username = ?";PreparedStatement pstmt = connection.prepareStatement(sql);pstmt.setString(1, username));ResultSet rs = pstmt.executeQuery();

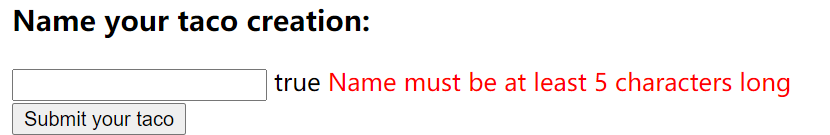

限制输入长度:对于需要用户输入的字段,应确保其长度不会导致SQL注入。例如,可以使用Java的

String.length()方法。删除或替换预定义字符:如引号、分号等,它们在SQL中通常具有特殊含义。因此,在构建SQL语句时,应将这些字符转义或者删除。

定期审计数据库:虽然预防比检测更重要,但定期检查数据库中的SQL注入痕迹仍然很有价值。

还没有评论,来说两句吧...