Java程序员常常忽略的安全隐患:SQL注入与防御示例

SQL注入是一种常见的Web应用程序安全漏洞,攻击者通过在输入字段提交恶意的SQL代码,从而窃取、修改数据库中的信息。

以下是一个简单的防御示例,使用了预编译语句(PreparedStatement):

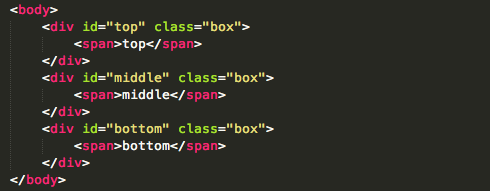

HTML表单:

<form action="processForm" method="POST"><input type="text" name="username" required><input type="password" name="password" required><button type="submit">提交</button></form>

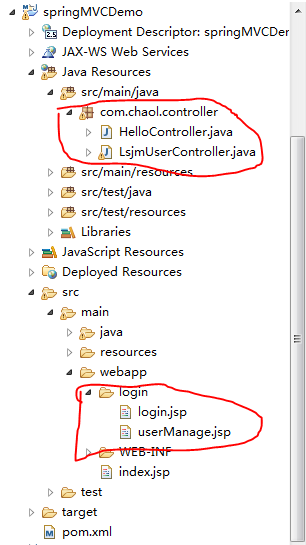

Java处理:

```java

// 假设有一个User类,包含username和password属性

public class User {

private String username;

private String password;// getters and setters

}

// 在processForm方法中,使用PreparedStatement来防止SQL注入

public void processForm(HttpServletRequest request) {

String username = request.getParameter(“username”);

String password = request.getParameter(“password”);

// 使用预编译语句(PreparedStatement)Connection conn = null;PreparedStatement pstmt = null;try {conn = DriverManager.getConnection("your_database_url", "username", "password"));// 使用参数化方式创建SQL语句pstmt = conn.prepareStatement("SELECT * FROM users WHERE username=? AND password=?");pstmt.setString(1, username));pstmt.setString(2, password);ResultSet rs = pstmt.executeQuery();if (rs.next()) {// 如果查询到结果,处理数据...} else {// 如果没有查询到结果,输出提示信息...}} catch (SQLException e) {// 处理SQL异常...e.printStackTrace();} finally {try {// 关闭资源if (pstmt != null) pstmt.close();if (conn != null) conn.close();} catch (SQLException se) {se.printStackTrace();}}

}

```

以上示例中,使用了预编译语句来防止SQL注入。这样做的优点是能够自动转义输入的特殊字符,从而降低被攻击的风险。

还没有评论,来说两句吧...