MySQL企业版之Audit(审计)初体验

MySQL企业版审计(AUDIT)插件试用体验。

MySQL企业版的优势在于有原厂技术支持,以及几个相当不错的功能插件,例如Transparent Data Encryption (TDE)(透明数据加密)、Audit(审计)、thread pool(线程池)、firewall(防火墙)、Data Masking(数据打码)等功能,还有企业级高可用、备份、监控等工具套件。

在企业级应用中,通常需要记录关键操作行为,以及满足合规审计需求,所以会用到审计功能。

本文带着大家一起体验企业版审计插件(Audit Plugin)。

1. 安装插件

安装审计插件比较简单,只要执行安装目录下的脚本即可

mysql -f < path-to-basedir/share/audit_log_filter_linux_install.sql[root@yejr.run]> show plugins;+---------------------------------+----------+--------------------+--------------+-------------+| Name | Status | Type | Library | License |+---------------------------------+----------+--------------------+--------------+-------------+...| audit_log | ACTIVE | AUDIT | audit_log.so | PROPRIETARY |+---------------------------------+----------+--------------------+--------------+-------------+

此外,datadir目录下还会生成对应的日志文件 audit.log。

2. 审计插件设置

和审计插件相关的配置参数有17个,但我认为需要关注的参数主要有下面几个:

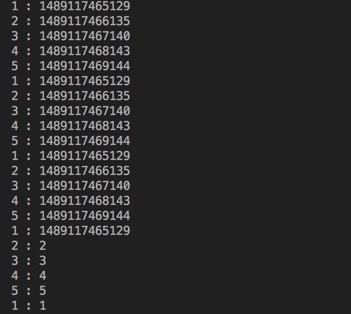

[root@yejr.run]> show global variables like 'audi%';+--------------------------------------+--------------+| Variable_name | Value |+--------------------------------------+--------------+...| audit_log_buffer_size | 8388608 || audit_log_rotate_on_size | 67108864 || audit_log_strategy | ASYNCHRONOUS |...+--------------------------------------+--------------+

- auditlogbuffer_size,在写入日志文件前,可以放在buffer里的日志大小。

- auditlogrotateonsize,日志文件超过64MB后,会生成一个新的,更方便管理。

- auditlogstrategy,日志写入策略,采用默认的ASYNCHRONOUS(异步)即可。

企业版的审计功能,可以针对以下不同事件类型进行审计:a. 指定某些账户,或者排除某些账号。b. 针对某些事件类型(event class),例如:connection(连接)、general(常规操作)、tableaccess(表访问)。c. 在上述类型的基础上,还可以指定某些子类型(event subclass),例如:针对连接中的changeuser行为,或者针对表访问的delete行为等。d. 事件日志中包含指定关键字,例如可以记录针对某个关键业务表的删除行为(防止误操作或恶意破坏)。

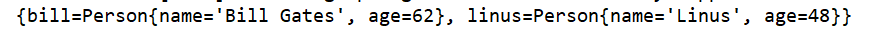

审计策略规则存储在 mysql.audit_log_filter 和 mysql.audit_log_user 两个表中,前者存储具体的规则策略,后者存储策略=>账户的对应关系。

[root@yejr.run] [mysql]>select NAME, FILTER from audit_log_filter;+--------------------+--------------------------+| NAME | FILTER |+--------------------+--------------------------+| abort_yejr_t1_del | {"filter": {"class": ... || log_yejr_all_query | {"filter": {"class": ... |+--------------------+--------------------------+[root@yejr.run] [mysql]>select * from audit_log_user;+------+------+-------------------+| USER | HOST | FILTERNAME |+------+------+-------------------+| yejr | % | abort_yejr_t1_del |+------+------+-------------------+

初始化完毕后,还要执行下面的SQL以升级相关的表结构(主要是校验集):

ALTER TABLE mysql.audit_log_userDROP FOREIGN KEY audit_log_user_ibfk_1;ALTER TABLE mysql.audit_log_filterCONVERT TO CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_as_ci;ALTER TABLE mysql.audit_log_userCONVERT TO CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_as_ci;ALTER TABLE mysql.audit_log_userMODIFY COLUMN USER VARCHAR(32);ALTER TABLE mysql.audit_log_userADD FOREIGN KEY (FILTERNAME) REFERENCES mysql.audit_log_filter(NAME);

3. 审计规则使用案例

举几个审计规则的案例。规则1:记录账户 “yejr@’%’” 全部Query请求,除此外不记录其他请求,包括像连接、断开的请求。

# 创建一个新规则,名为 log_yejr_all_query[yejr@yejr.run]> select audit_log_filter_set_filter('log_yejr_all_query', '{"filter": {"class": {"name": "general","event": {"name": "status","log": {"field": { "name": "general_command.str", "value": "Query" }}}}}}');# 将这个新规则指派给账号 yejr@%[yejr@yejr.run]> select audit_log_filter_set_user('yejr@%', 'log_yejr_all_query');

规则2:记录 “root@localhost” 账户的全部请求,万一超级账户误操作可以看日志

[yejr@yejr.run]> select audit_log_filter_set_filter('log_all', '{ "filter": { "log": true } }');[yejr@yejr.run]> select audit_log_filter_set_user('root@localhost', 'log_all');

规则3:阻止 “jack@’%’” 删除 “yejr.t1” 表中的数据

[yejr@yejr.run]> select audit_log_filter_set_filter('abort_yejr_t1_del', '{"filter": {"class": {"name": "table_access","event": {"name": [ "delete" ],"abort": {"and": [{ "field": { "name": "table_database.str", "value": "yejr" } },{ "field": { "name": "table_name.str", "value": "t1" } }]}}}}}');[yejr@yejr.run]> select audit_log_filter_set_user('jack@%', 'abort_yejr_t1_del');

最后,可以手动刷新策略使其立即生效。

[yejr@yejr.run]> select audit_log_filter_flush();

如果执行完后,这个规则还没理解生效,有几种方法:

- 在客户端的话,可以手动执行命令

connect,使其重新建立连接,就可以生效了。 - 应用程序断开重新连接。

- 如果用C API的话,可以调用

mysql_change_user()函数即可。

上面案例中的第三条规则刷新后,如果执行删除请求,就会报告下面的错误提示:

[yejr@yejr.run] [yejr]> delete from t1 where id = 3306;ERROR 1045 (28000): Statement was aborted by an audit log filter

并且审计日志中会有这样一条记录:

<AUDIT_RECORD><TIMESTAMP>2020-06-02T08:51:25 UTC</TIMESTAMP><RECORD_ID>14_2020-06-02T08:32:44</RECORD_ID><NAME>TableDelete</NAME><CONNECTION_ID>33</CONNECTION_ID><USER>yejr[yejr] @ localhost []</USER><OS_LOGIN/><HOST>localhost</HOST><IP/><COMMAND_CLASS>delete</COMMAND_CLASS><SQLTEXT>delete from t1 where id = 514</SQLTEXT><DB>yejr</DB><TABLE>t1</TABLE></AUDIT_RECORD>

此外,关于审计策略的使用还有以下几点:

a. 规则中可以是包含或排除某些策略。b. 还可以在规则中设定阻止(忽略)某些SQL的执行。c. 可以定义多条规则,并指派给多个账户。d. 还可以定义一些默认的规则。e. 开启AUDIT后,势必会有一定程度的性能损失。

更多复杂的策略可以参考手册内容。对比看了下MariDB的AUDIT插件功能,相对于Oracle MySQL企业版还是简单了些,就不做对比测试了。

最后亲切友情提醒:MySQL企业版下载后只能试用一个月,试用完毕后记得删除卸载哟,土豪的话直接无脑付费即可哟。

参考

- MySQL Enterprise Audit,https://dev.mysql.com/doc/refman/8.0/en/audit-log.html

enjoy MySQL :)

全文完。

由叶老师主讲的知数堂「MySQL优化课」课程早已升级到MySQL 8.0版本了,现在上车刚刚好,扫码开启MySQL 8.0的修行之旅吧。

另外,叶老师在腾讯课堂《MySQL性能优化》精编版第一期已完结,本课程讲解读几个MySQL性能优化的核心要素:合理利用索引,降低锁影响,提高事务并发度。

下面是自动拼团的二维码直接享受组团价

还没有评论,来说两句吧...